Utwórz anonimowy serwer proxy wykorzystujący sieć TOR, przeglądaj internet bezpieczniej. Wszystko wykonasz szybko i sprawnie w kilku krokach opisanych w dalszej części.

Wikipedia zawiera następujący opis i schemat: „Serwer proxy to serwer (system komputerowy lub aplikacja), który działa jako pośrednik dla żądań klientów poszukujących zasobów z innych serwerów. Klient łączy się z serwerem proxy, żądając jakiejś usługi, takiej jak plik, połączenie, strona internetowa lub inny zasób dostępny z innego serwera, a serwer proxy ocenia żądanie jako sposób na uproszczenie i kontrolę jego złożoność”

Co to Projekt Tor jak już tu trafiłeś zapewne wiesz, jeżeli jednak nie wiesz to zajrzyj na stronę projektu TOR lub do wikipedii.

Potrzebny sprzęt:

- Raspberry Pi Zero W (lub wyższy model)

- karta micro SD wraz z systemem

W tym przewodniku będziemy używać domyślnego Raspbian Buster Lite jako systemu operacyjnego. Następnie zainstalujemy Tora z repozytorium Raspbian i zastosujemy bardzo prostą konfigurację, aby użyć go jako proxy Socks.

Skonfiguruję proxy Tora do zarządzania dostępem dla wszystkich klientów w prywatnej sieci 10.10.10.0/24 do internetu. Konieczne będzie zmodyfikowanie tej sieci w zależności od potrzeb i konfiguracji własnej sieci większość ma zapewne 192.168.1.0/24.

Na początku upewnij się, że twój system operacyjny jest zaktualizowany, w tym celu skorzystaj z komendy

sudo apt update && sudo apt upgrade -y

Po aktualizacjach przechodzimy do mięsa czyli głównej instalacji Tora wykonamy to poleceniem

sudo apt install tor -y

Po skończonej instalacji będziesz mieć dwie usługi działające jako Tor: „tor.service” jak i „ [email protected] ”.

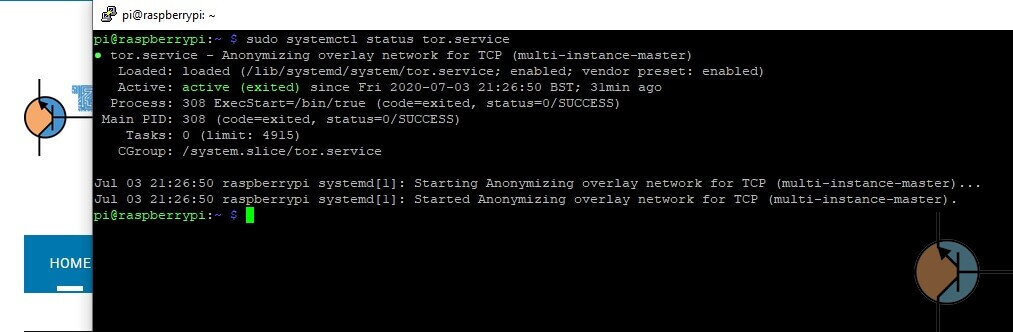

Przydało by się sprawdzić czy usługi działają, pierwszą tor.service sprawdzimy

sudo systemctl status tor.service

w odpowiedzi zobaczymy

● tor.service - Anonymizing overlay network for TCP (multi-instance-master)

Loaded: loaded (/lib/systemd/system/tor.service; enabled; vendor preset: enabled)

Active: active (exited) since Fri 2020-07-03 21:26:50 BST; 30min ago

Process: 308 ExecStart=/bin/true (code=exited, status=0/SUCCESS)

Main PID: 308 (code=exited, status=0/SUCCESS)

Tasks: 0 (limit: 4915)

CGroup: /system.slice/tor.service

Jul 03 21:26:50 raspberrypi systemd[1]: Starting Anonymizing overlay network for TCP (multi-instance-master)...

Jul 03 21:26:50 raspberrypi systemd[1]: Started Anonymizing overlay network for TCP (multi-instance-master).

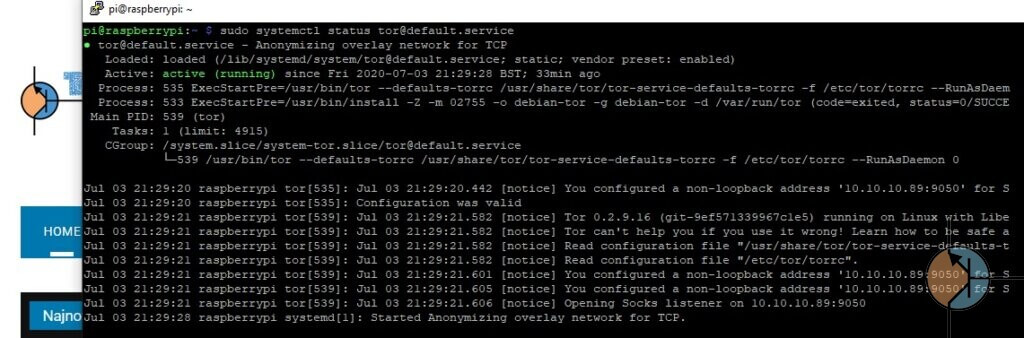

Sprawdzam czy sama usługa Tor jest uruchomiona komendą

sudo systemctl status [email protected]

jak wszystko poszło prawidłowo zobaczymy

● [email protected] - Anonymizing overlay network for TCP

Loaded: loaded (/lib/systemd/system/[email protected]; static; vendor preset: enabled)

Active: active (running) since Fri 2020-07-03 21:29:28 BST; 33min ago

Process: 535 ExecStartPre=/usr/bin/tor --defaults-torrc /usr/share/tor/tor-service-defaults-torrc -f /etc/tor/torrc --RunAsDaem

Process: 533 ExecStartPre=/usr/bin/install -Z -m 02755 -o debian-tor -g debian-tor -d /var/run/tor (code=exited, status=0/SUCCE

Main PID: 539 (tor)

Tasks: 1 (limit: 4915)

CGroup: /system.slice/system-tor.slice/[email protected]

└─539 /usr/bin/tor --defaults-torrc /usr/share/tor/tor-service-defaults-torrc -f /etc/tor/torrc --RunAsDaemon 0

Jul 03 21:29:20 raspberrypi tor[535]: Jul 03 21:29:20.442 [notice] You configured a non-loopback address '10.10.10.89:9050' for S

Jul 03 21:29:20 raspberrypi tor[535]: Configuration was valid

Jul 03 21:29:21 raspberrypi tor[539]: Jul 03 21:29:21.582 [notice] Tor 0.2.9.16 (git-9ef571339967c1e5) running on Linux with Libe

Jul 03 21:29:21 raspberrypi tor[539]: Jul 03 21:29:21.582 [notice] Tor can't help you if you use it wrong! Learn how to be safe a

Jul 03 21:29:21 raspberrypi tor[539]: Jul 03 21:29:21.582 [notice] Read configuration file "/usr/share/tor/tor-service-defaults-t

Jul 03 21:29:21 raspberrypi tor[539]: Jul 03 21:29:21.582 [notice] Read configuration file "/etc/tor/torrc".

Jul 03 21:29:21 raspberrypi tor[539]: Jul 03 21:29:21.601 [notice] You configured a non-loopback address '10.10.10.89:9050' for S

Jul 03 21:29:21 raspberrypi tor[539]: Jul 03 21:29:21.605 [notice] You configured a non-loopback address '10.10.10.89:9050' for S

Jul 03 21:29:21 raspberrypi tor[539]: Jul 03 21:29:21.606 [notice] Opening Socks listener on 10.10.10.89:9050

Jul 03 21:29:28 raspberrypi systemd[1]: Started Anonymizing overlay network for TCP.

Czas na konfigurację naszego serwera PROXY TOR. Główny plik konfiguracyjny Tor nazywa się torrc . Przed edycją zalecam utwórz kopię zapasową.

sudo cp /etc/tor/torrc /etc/tor/torrc.backup

Konfiguracja jest dziecinnie prosta, usługę proxy Tor Socks działa na domyślnym porcie 9050 i będzie akceptować połączenia tylko z lokalnej sieci LAN (10.10.10.0/24). Będzie działał jako demon, więc nie będziemy musieli go wywoływać za każdym razem, gdy uruchomimy system. Dane przechowywane będą w domyślnym katalogu /var/ lib/tor/ .

Edytuj plik konfiguracyjny:

sudo nano /etc/tor/torrc

wyszukujemy następujące linie zakładając, że 10.10.10.89 to twój adres IP Raspberry Pi.

SocksPort 10.10.10.89: 9050

SocksPolicy accept 10.10.10.0/24

RunAsDaemon 1

DataDirectory /var/lib/tor

Zamknij i zapisz plik, a następnie uruchom ponownie usługę Tor:

sudo systemctl restart [email protected]

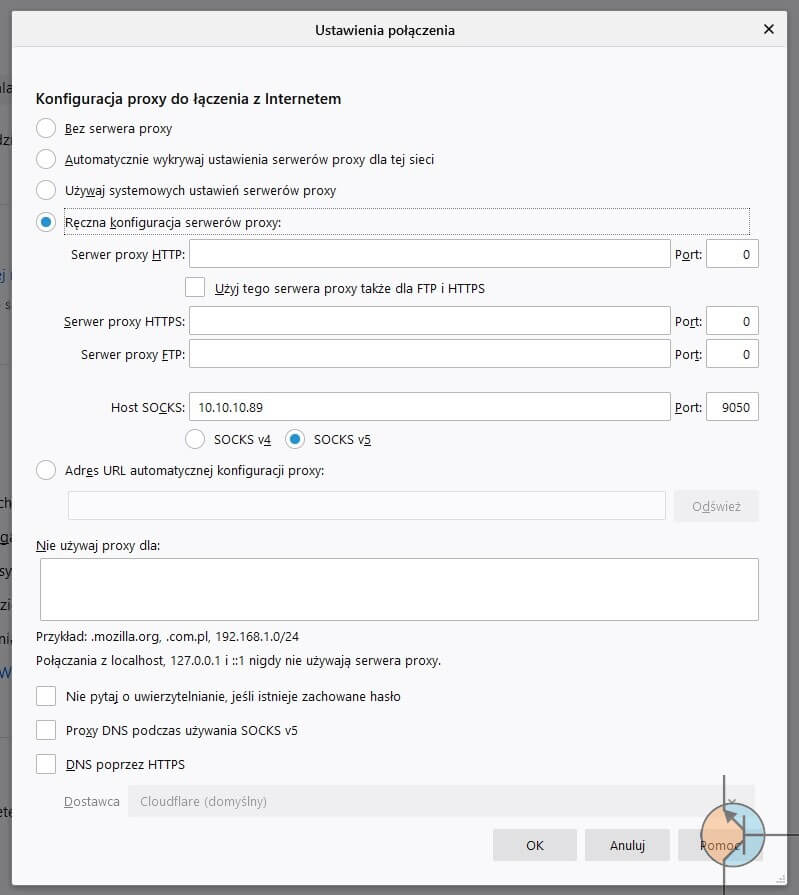

Na koniec skonfigurujemy klienta do korzystania z serwera proxy. W cym celu musisz to sprawdzić, w zależności od przeglądarki. Dla Mozilla Firefox może korzystać z serwera proxy Socks i można go skonfigurować, wybierając Opcje, Ustawienia sieciowe, a następnie Ustawienia. Wybierz opcję Ręczna konfiguracja serwera proxy, wprowadź adres IP Raspberry Pi w polu Host Socks, wstaw 9050 do odpowiedniego portu i upewnij się, że flaga SOCKS v5 jest aktywna. Powinieneś mieć konfigurację jak na poniższym obrazku:

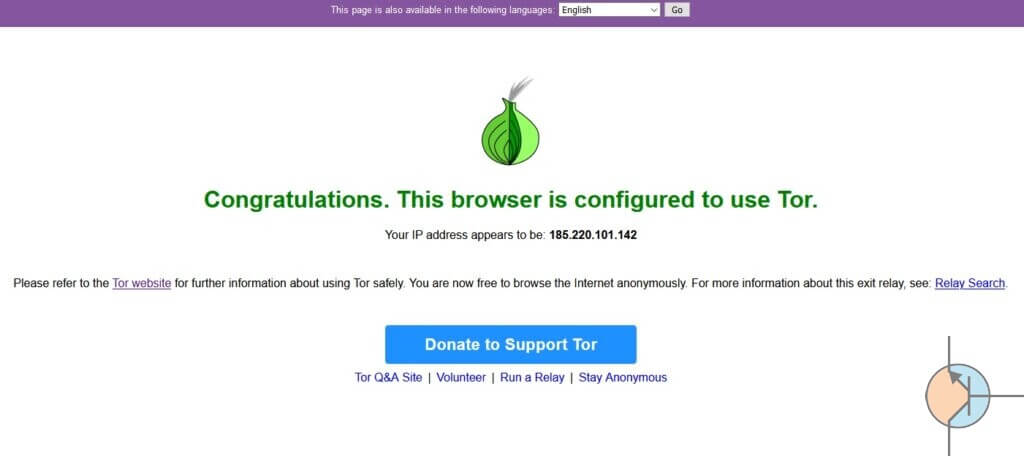

Na sam koniec przydało by się sprawdzić czy wszystko działa prawidłowo wejdź na stronę https://check.torproject.org/

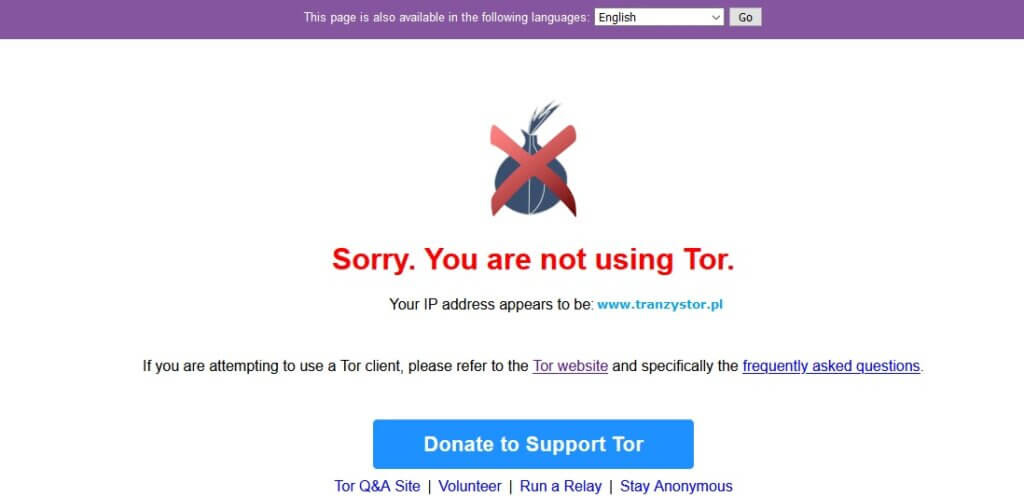

Gdy coś poszło nie tak uzyskamy komunikat: